· 基本的なアカウント管理と IAM · 3 min read

IAM を使った効果的なアクセス管理の方法

Google Cloud IAM を活用して、セキュアで効率的なアクセス管理を実現する方法を解説

IAM とは?

IAM(Identity and Access Management)は、クラウドリソースへのアクセスを制御するための重要なセキュリティツールです。Google Cloud IAM を使用することで、誰が(アイデンティティ)何を(リソース)どのように(権限)操作できるかを細かく管理できます。

IAM の主要概念

- アイデンティティ: ユーザー、グループ、サービスアカウント

- リソース: プロジェクト、Compute Engine インスタンス、Cloud Storage バケットなど

- 権限: リソースに対して実行可能な操作(閲覧、編集、削除など)

効果的な IAM 設定のベストプラクティス

1. 最小権限の原則を適用する

必要最小限の権限のみを付与することで、セキュリティリスクを軽減します。

roles:

- role: roles/compute.viewer

members:

- user:alice@example.com

2. グループを活用する

個々のユーザーではなく、グループに権限を割り当てることで管理を簡素化します。

roles:

- role: roles/storage.objectViewer

members:

- group:developers@example.com

3. サービスアカウントを適切に使用する

アプリケーションやサービスには、専用のサービスアカウントを使用します。

roles:

- role: roles/cloudsql.client

members:

- serviceAccount:my-app@my-project.iam.gserviceaccount.com

4. カスタムロールを作成する

特定のニーズに合わせて、きめ細かい権限設定が必要な場合はカスタムロールを作成します。

- name: roles/customRole

title: "Custom Role"

excerpt: "A custom role for specific needs"

includedPermissions:

- compute.instances.get

- compute.instances.list

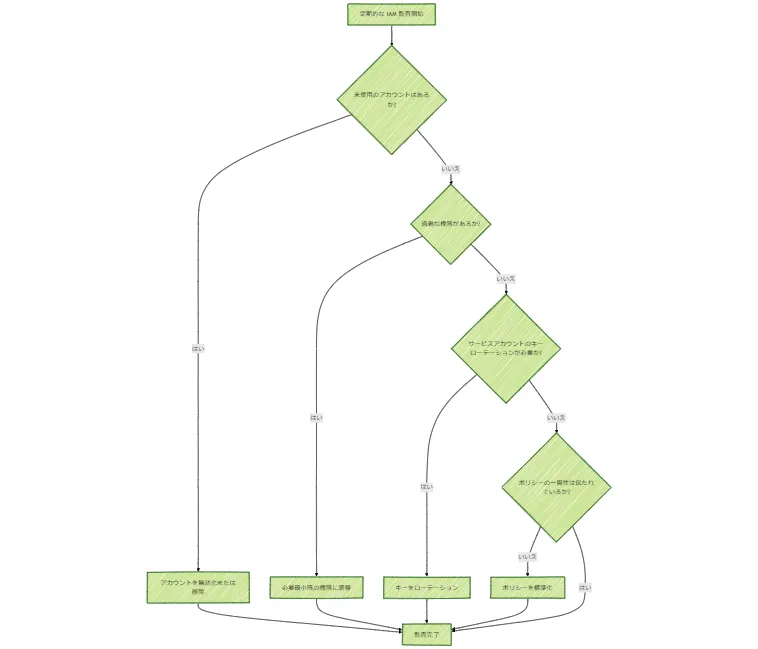

5. 定期的な監査とレビュー

IAM 設定を定期的に見直し、不要な権限を削除します。Google Cloud の IAM 推奨事項を活用しましょう。

IAM の高度な機能

条件付きアクセス

特定の条件下でのみ権限を付与することができます。例えば、特定の IP 範囲からのアクセスのみを許可するなどです。

- role: roles/compute.admin

members:

- user:bob@example.com

condition:

title: "Access only from corporate IP"

excerpt: "Grants access from corporate IP ranges only"

expression: "request.ip.matches('10.0.0.0/8')"

IAM Recommender

Google Cloud の IAM Recommender を使用すると、使用パターンに基づいて権限の最適化提案を受けることができます。これにより、セキュリティを向上させながら、管理の手間を減らすことができます。

まとめ

IAM を効果的に活用することで、セキュリティを強化しつつ、効率的なリソース管理が可能になります。定期的な見直しと、最新のベストプラクティスの適用を心がけましょう。

より詳細な IAM の活用方法については、以下の書籍がおすすめです: